Network Attached Storage (NAS), Smart TVs, roteadores, equipamentos Blue-ray, entre outros estão vulneráveis a ciberataques, alerta a Kaspersky Lab.

Pesquisa experimental realizada pelo analista de segurança, David Jacoby, em sua própria casa, encontrou uma série de problemas de segurança em dois modelos de NAS de diferentes marcas, uma Smart TV, um recebedor de satélite e uma impressora conectada.

Em linha com sua política de divulgação responsável, a Kaspersky Lab não divulga os nomes dos fornecedores cujos produtos foram objeto da investigação até que um patch de segurança que acabe com as vulnerabilidades seja liberado. Mas ressalta que todos os fornecedores foram informados sobre a existência das vulnerabilidades.

As vulnerabilidades mais graves foram encontradas nos Network Attached Storage. Várias delas (foram 14 no total) permitem que um invasor execute comandos remotamente, com os mais altos privilégios administrativos.

Os dispositivos testados também tinham senhas padrão fracas, lotes de arquivos de configuração com permissões erradas e continham senhas em texto simples. Em particular, a senha do administrador padrão para um dos dispositivo continha apenas um dígito. Outro dispositivo dividiu o arquivo de configuração inteiro com senhas criptografadas para todos na rede.

Usando uma das vulnerabilidades, o pesquisador da Kaspersky Lab foi capaz de fazer o upload de um arquivo em uma área de memória inacessível para o usuário comum. Se esse arquivo fosse um malware, o dispositivo comprometido poderia se tornar uma fonte de infecção para outros dispositivos conectados nestes NAS - um PC em casa, por exemplo - e até mesmo servir como um Bot DDoS em uma botnet.

Além disso, como essa vulnerabilidade permitiu que o arquivo fosse carregado em uma parte especial do sistema de arquivos do dispositivo, a única maneira de eliminá-lo era usando a mesma vulnerabilidade. Obviamente, esta não é uma tarefa trivial, mesmo para um técnico, muito menos para os proprietários de equipamentos entretenimento doméstico semelhantes.

Man in the middle via Smart TV

Ao investigar o nível de segurança de sua própria Smart TV, o pesquisador da Kaspersky Lab descobriu que nenhuma criptografia havia sido usada na comunicação entre a TV e o servidor do fornecedor da TV. O que pode abrir o caminho para ataques. Seria possível, por exemplo, levar o usuário a transferir dinheiro para o fraudador ao tentar comprar conteúdo via TB.

Como prova de conceito, o pesquisador foi capaz de substituir um ícone da interface gráfica da Smart TV com uma imagem. Normalmente os widgets e miniaturas são baixados dos servidores do fornecedor da TV e devido à falta de conexão criptografada a informação poderia ser modificada por um terceiro.

O pesquisador também descobriu que a Smart TV é capaz de executar o código Java que, em combinação com a capacidade de interceptar a troca de tráfego entre a TV e a Internet, pode resultar em ataques maliciosos que partem de exploração.

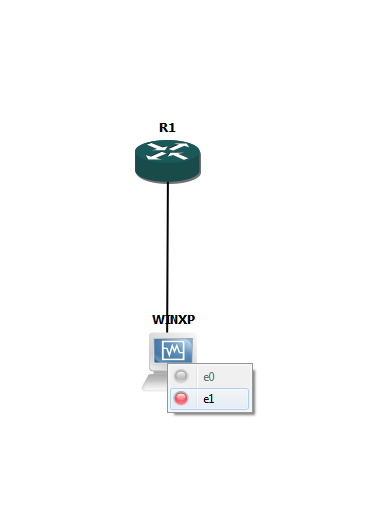

Funções de espionagem escondidas no roteador

O roteador DSL usado para fornecer acesso à Internet sem fio para todos os outros dispositivos domésticos continha várias funções perigosas escondidas de seu dono. Segundo o pesquisador, alguma dessas funções escondidas poderia dar ao ISP (provedor de Internet) acesso remoto a qualquer dispositivo em uma rede privada.

O mais importante é que, de acordo com os resultados da pesquisa, seções da interface do roteador web chamado "Webcam", "Configuração especializada em Telefonia", "Controle de Acesso", "WAN-Sensing" e "Update" são "invisíveis" e não ajustáveis para o dono do dispositivo. Só podem ser acessadas através da exploração de uma vulnerabilidade bastante genérica, que torna possível alterar entre as seções da interface (que são basicamente páginas da web, cada uma com seu endereço alfanumérico) por força bruta.

Originalmente estas funções foram implementadas para a conveniência do proprietário do dispositivo: a função de acesso remoto torna mais fácil e rápido para o provedor de internet resolver possíveis problemas técnicos no aparelho, mas a conveniência poderia se transformar em um risco se os controles caírem em mãos erradas.

"Indivíduos e empresas precisam entender os riscos de segurança em torno de dispositivos conectados. Nós também precisamos ter em mente que nossa informação não é segura apenas porque temos uma senha forte, e que há um monte de coisas que não podemos controlar. Levei menos de 20 minutos para localizar e verificar vulnerabilidades extremamente graves em um dispositivo que parece seguro e até mesmo tem referências à segurança em seu nome.", afirma David Jacoby.

"Como é que uma pesquisa semelhante acabaria se fosse realizada em uma escala muito mais ampla do que apenas a minha sala de estar", questiona.

Na opinião do pesquisador, esta é apenas uma das muitas questões que precisam ser abordadas por fornecedores de dispositivos, pela comunidade de segurança e por usuários de tais aparelhos, de forma colaborativa. Outra questão importante é o ciclo de vida dos dispositivos. "Como me foi informado em conversas com fornecedores, algumas dessas empresas não desenvolverão uma correção de segurança para os dispositivos vulneráveis que já estão ultrapassados. Geralmente, para essas empresas, o ciclo de vida desses aparelhos é de um ou dois anos, enquanto na vida real esse período é muito maior. Independentemente da forma como você olha para ela, não é uma política muito justa", alerta Jacoby.

Como permanecer seguro em um mundo de dispositivos conectados

- 1 - Torne a vida do hacker mais difícil: todos os seus dispositivos devem estar atualizados com todos os últimos updates de segurança e firmware. Isso minimizará o risco de explorar vulnerabilidades conhecidas.

- 2 - Certifique-se de que o nome de usuário e a senha padrão esteja alterada - esta é a primeira coisa que um criminoso tentará mudar ao tentar comprometer o seu dispositivo.

- 3 - A maioria dos roteadores e switches em casa tem a opção de configurar sua própria rede para cada dispositivo e também a possibilidade de restringir o acesso ao aparelho - com a ajuda de vários DMZs diferentes (um segmento de rede separado para sistemas com um maior risco de comprometimento)/ VLANs (um mecanismo para alcançar a separação lógica entre as diferentes redes lógicas na mesma rede física). Por exemplo, se você tem uma TV, você pode querer restringir o acesso a esta TV e só permitir um recurso específico dentro de sua rede. Não há muita razão para a sua impressora estar conectada ao seu televisor.

O texto completo do estudo "Internet das coisas: Como eu hackeei Minha Casa' está disponível em Securelist.com.

Referência: IDG NOW