Os roteadores são uma maravilha para as redes modernas, principalmente os que permitem as conexões sem fio (wireless/wi-fi) afinal é muito mais simples de conectar qualquer dispositivo suportado, no entanto, como você já deve ter acompanhado no

meu outro artigo, nem tudo são flores e medidas de segurança são necessárias para que a navegação não se torne dor de cabeça.

Neste artigo estarei falando sobre as portas de seu roteador, pois ao mesmo tempo que você possui serviços necessários (que, é claro, precisam de algumas portas abertas) existem muitas que ficam abertas sendo que não há nenhum uso.

Por que não deixar várias portas abertas?

Para responder isso, imagine uma casa. Aquela típica rústica de uma sede de fazenda, ela certamente possui uma porta de entrada (necessária) vigiada por um cão-de-guarda, agora imagine que deixemos outra porta nos fundos da mesma, destrancada, mesmo que ninguém passe por ela, estará lá. Agora se um ladrão quiser entrar nessa casa, ele certamente escolherá a mais fácil (a porta dos fundos), o resto você já sabe.

A "história" acima é uma analogia sobre o que acontece com seu roteador quando deixamos diversas portas (além da 80, vital à conexão com o provedor) abertas, e por muitas vezes, esquecidas (pois não são tão usadas), logo, a chance de um ataque só aumenta de acordo com a quantidade de entradas disponíveis e seus respectivos serviços (que também sofrem de falhas).

Aviso

Antes de começarmos, gostaria de dizer que para seguir este "tutorial" você esteja munido com o manual do usuário de seu respectivo roteador. Se não o possuir mais, vá ao site do fabricante e faça o download grátis do mesmo em PDF, isso ajudará muito pois aqui estarei falando de forma genérica afinal existem milhares de modelos disponíveis no mercado e falar sobre um em específico seria mais difícil.

Verificando a marca e modelo de seu roteador

Uma maneira fácil de verificar qual o roteador em questão é observar o equipamento, que certamente deve ter impresso a marca em destaque, o modelo pode estar mais escondido, porém não deve ser difícil de encontrá-lo. Pode ser que essas informações estejam na página local (interface web) de seu roteador.

Outra forma mais fácil ainda é verificar no manual do usuário, se essas informações não estiverem na capa, estarão nas primeiras páginas, leia atentamente pois podem estar em letras pequenas em algum rodapé.

Verificando quais portas estão abertas

Com sites online

Procure no google sobre "port scanner online" e terá diversas opções, escolha a que mais lhe agradar.

Uma opção interessante que encontrei é esse site (

t1shopper.com). Ao abrir ele clicando no link que passei, ele irá direto ao scanner, a página deverá se parecer com a mostrada abaixo.

Em "Host name of IPv4 address" o seu IP externo (pertencente ao seu roteador) irá aparecer automaticamente no lugar de 0.0.0.0, só aguardar um pouco.

Caso não apareça, acesse

meuip.com.br, copie e cole o endereço que aparecer.

Então com o endereço pronto, clique em "Check All" que está logo antes do botão "Scan Ports", todas as caixas de seleção da lista deverão estar marcadas. Agora clique em "Scan Ports" e aguarde os resultados.

OBS.: Esse scanner só verifica as portas mais comuns (as que estão na lista), mas o roteador possui pelo menos 1000, caso queira um diagnóstico completo, recomendo o próximo método.

Com o NMap (no linux)

Caso não tenha o NMap (Network Mapper) instalado em seu computador com linux, o processo é bem simples. Abra o terminal e digite:

sudo apt-get install nmap

Dê enter e espere que termine o download e instalação.

Após isso, digite no terminal:

nmap 0.0.0.0

Substitua 0.0.0.0 pelo IP local de seu roteador (caso não saiba, recomendo a leitura do manual do mesmo ou do meu

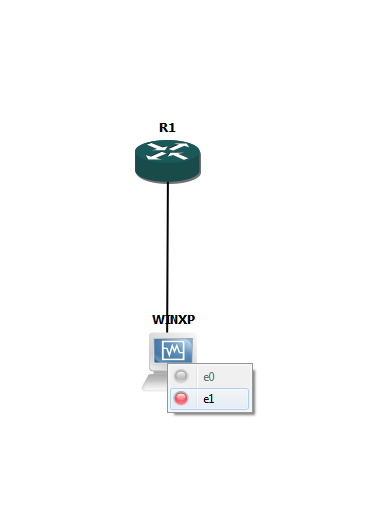

outro artigo). A saída deverá ser algo como visto na imagem abaixo:

Na tabela mostrada pelo NMap estarão as informações:

"Not shown" - São as portas que estão fechadas e sem nenhum serviço rodando.

"PORT" - Coluna que mostra números de portas e seus protocolos (porta/protocolo)

"STATE" - Coluna com o 'status' de cada porta

"SERVICE" - Coluna com o nome do serviço rodando

Note que as portas 80/tcp, 443/tcp e 8080/tcp são as únicas abertas. Não devemos fechá-las pois estas são vitais para conexão com a internet, o jeito de mantê-las mais seguras é manter o firmware roteador atualizado e aplicar políticas de filtro no firewall (descritas no

outro artigo).

Pelo próprio roteador

Acesse a interface web pelo IP local de seu roteador e de acordo com o manual do mesmo vá até a lista de serviços disponíveis, procure por "Port Forwarding" ou "Redirecionamento de Portas" ou ainda "Serviços extras" no menu da interface web do roteador. É provável que haja uma lista bem parecida com a mostrada no método anterior.

Fechando as portas

Cuidado, antes de continuar, tenha certeza do que está fazendo pois caso ocorra uma configuração errada, você poderá danificar seu roteador e/ou perder o acesso à internet.

Em caso de dúvidas, veja junto ao fabricante/manual e/ou com o provedor para saber o que deve ser mantido (configuração básica para acesso à web).

Vamos continuar.

Após logar no roteador, vá até a opção "Port Forwarding" ou "Redirecionamento de Portas" ou ainda "Port Filtering" e ao visualizar a lista de portas clique em "Close" ou "Fechar" ou "Excluir" ou ainda "Erase" na porta que deseja fechar.

Recomendo que as portas 80, 443 e 8080, não sejam alteradas, somente no caso de estar com problemas de conexão com a internet.

Verificando as mudanças

Verificar é bem simples, repita o passo que foi feito na seção "Verificando quais portas estão abertas", seja ele pelo NMap, online ou outro qualquer e verifique se houve mudança.

Solução de Problemas

Fiz as alterações e não mudou nada

Após fazer as alterações na interface do roteador, certifique-se de tê-las salvado com sucesso, clicando em "Salvar", "Aplicar", "Save", "Apply", "Reboot", ou outra parecida.

Caso salvar as alterações o roteador não solicitar sua reinicialização, recomendo que faça manualmente para que as novas configurações sejam aplicadas.

Para reiniciar manualmente, vá em "Reboot", "Reiniciar", ou algo parecido na interface do roteador ou então desligue o mesmo da tomada e aguarde pelo menos 30 segundos para religar. Em caso de bateria presente, normalmente com uma caneta fina e com a tomada desligada dar um "clique" rápido na entrada do "reset" do roteador o fará reiniciar, leia o manual antes de fazer este procedimento.

Já reiniciei e nada ainda

Às vezes, alguns roteadores, principalmente aqueles fornecidos por

operadoras de intetnet, possuem além do login passado à você, um login

administrativo. Ele é feito pelo técnico caso este necessite realizar

manutenção na sua rede ou pela própria operadora em caso de atualizações

automáticas e re configurações, se esse é o seu caso, pode ser que não

consiga alterar as portas.

Pode ser que demore algum tempo, caso seja um roteador antigo, para que as configurações novas entrem em ação.

Não deixar fora da tomada os 30 segundos ou esquecer de reiniciar corretamente os roteadores com bateria podem ser motivos pelos quais ainda não entraram em vigor as mudanças.

Links Úteis

Suporte D-link

Suporte TP-link

Suporte Arris (em inglês)

Suporte ASUS

Site Thomson (use Internet Explorer)

Suporte Multilaser (após clicar, role p/ baixo na lista da esquerda e escolha "Roteadores")

Suporte IntelBras

Até a próxima leitores, agradeço a leitura, divulgue se puder pois segurança é coisa séria.

"Conhecimento não é crime, crime é o que você faz com ele."