Muitas pessoas que estão começando os estudos em pentest se fazem esta mesma pergunta, “Como eu ataco se eu estiver fora da rede?”. Esta pergunta é bem comum, porque a maioria dos cursos, treinamentos, vídeo aulas e tutoriais mostra em redes simples ou simulações simples com máquinas virtuais. O que acaba acontecendo é que os aspirantes a pentester acabam aprendendo apenas a lançar alguns ataques prontos de dentro da rede através de uma receita de bolo. Antes de começar vamos deixar uma coisa bem clara aqui, se você pretende ter sucesso vai ter que “pensar fora da caixa”, isso quer dizer, tentar coisas fora do comum, e para isso você vai ter que estudar e na maioria das vezes criar sua própria solução, já que não vão ter tutoriais prontos para você sempre que precisar.

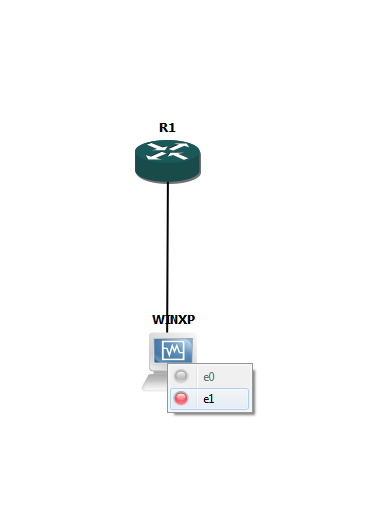

Agora sim, vamos ao exemplo. Imagine que estamos por algum motivo qualquer tentando descobrir as credenciais de uma pessoa específica. A pessoa está em sua casa, com rede cabeada, então tecnicamente não temos como estar fisicamente na mesma rede que ela, precisamos pegar essas credenciais de fora da rede. Usarei o simulador de redes GNS3 para demonstrar. Caso não conheça ou deseja instalar esta ferramenta dê uma olhada nos outros posts que temos aqui no site.

Em nossa simulação temos a seguinte organização:

- Backtrack: Nossa máquina atacante

- R2: Roteador do local que estamos que nos conecta com a internet

- R1: Roteador da vítima que conecta a rede dela a internet

- SW1: Switch simples para ligar as duas maquina da rede (GNS3 não tem automático um roteador com diversas portas, como os convencionais)

- WIN7: Máquina na rede da vítima rodando Windows 7 instalado nos padrões mais comuns

- WINXP: Máquina na rede da vítima rodando Windows XP (sim, ainda tem por ai) instalado nos padrões mais comuns

Algumas informações a mais que vão ser importantes. Estas configurações já configurei nos roteadores. Com algumas buscas no Google você consegue estas configurações:

- A máquina Backtrack consegue acessar a internet fictícia entre os roteadores, é possível chegar ao roteador R1, mas a rede interna está inacessível

- As máquinas WIN7 e WINXP podem acessar a internet fictícia do GNS3, chegando ao roteador R2

- As máquinas WIN7 e WINXP podem acessar diretamente a máquina Backtrack

- A máquina Backtrack tem IP fixo na rede externa

O roteador R2 está configurado para encaminhar certos pacotes em uma determinada porta específica para a máquina Backtrack

Estas informações acima são os requisitos mínimos para realizar um ataque e fora da rede, conhecido como "Attack over WAN”, ou “Attack over internet”.

Para você fazer isso em um ambiente real, você vai precisar configurar seu roteador para encaminhar pacotes para determinadas portas (port-forwarding) ou alugar um servidor de alguma empresa, amazon por exemplo. Como fazer isso você pode dar uma pesquisada no Google que encontrará facilmente.

OBS: Alguns roteadores (genericos/vagabundos) de algumas operadoras de internet do Brasil vem sem essa opção ou desativada/bloqueada por padrão.

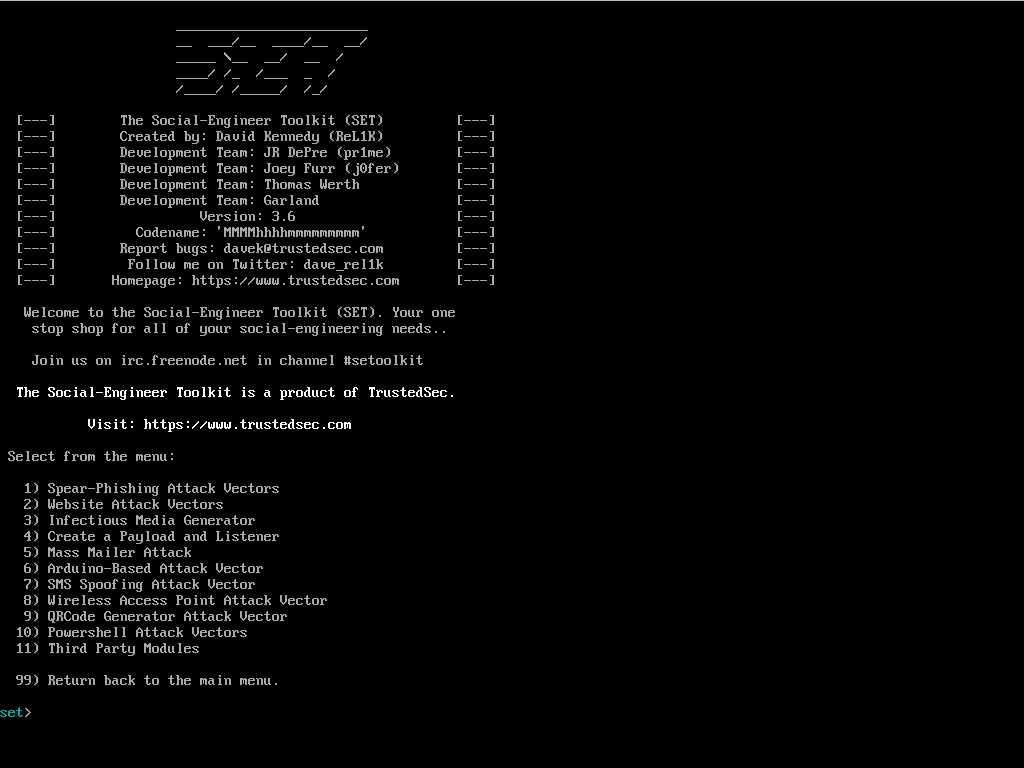

Tendo tudo pronto e configurado vamos ao ataque. O modo mais simples que podemos atacar é gerando uma página falsa com o SET (Social Engineering Toolkit). Sim, exatamente o mesmo ataque utilizado no post mais visto do site “Hackear Facebook com o SET”, atendendo a diversos pedidos e dúvidas.

E vamos lá! Abra o SET pelo menu ou acesse o diretório e execute o SET. No menu principal vamos escolher a opção "1) Social-Engineering Attacks":

No segundo menu vamos escolher a opção “2) Website Attack Vectors”:

Como nosso objetivo é roubar as credenciais vamos usar a opção “3) Cedential Harvester Attack Method”:

Neste submenu você pode optar por qualquer uma das opções. A opção 1 você vai usar um modelo pronto que o SET já tem, a opção 2 você vai digitar o endereço do site e o SET tentará clonar, e a opção 3 você vai importar um modelo pronto de algum site que você já tenha feito anteriormente. Para este exemplo vamos usar a opção 1 porque eu esqueci de configurar uma interface de rede para acessar a internet real :) :

Este IP que ele pede pra informar é o IP da máquina atacante, mas você não pode colocar o IP interno (192.168.0.1 por exemplo), porque a máquina de fora não pode acessar este IP, você tem que colocar o IP externo do seu roteador e assim que chegar nele ele irá encaminhar para sua máquina interna como vimos anteriormente. Neste caso vou informar o IP externo do meu roteador, no caso 50.0.0.2:

A próxima informação que ele pede é que site desejamos usar para o ataque. Neste exemplo vou utilizar o Facebook:

Com isso o SET irá gerar a página com seu IP, algo como http://50.0.0.2:4444 (As vezes a porta nem é necessário). Agora com esse IP você encaminha para a vítima. Aqui entra a real Engenharia Social. Você pode mandar o link “em claro” mesmo ou usar alguma técnica para ocultar o link real, isso vai de você. Também vai de você encaminhar isso para a vítima, senha por um email falso do tipo “Alguém está tentando acessar sua conta, clique aqui para trocar sua senha”, enviar diretamente, ou algum outro modo de redirecionamento.

Assim que a vítima clicar no link ou digitar o endereço no navegador ela vai ver, neste caso, a página do Facebook normalmente, a única diferença vai estar na URL que não é do Facebook, mas usuários normais dificilmente notam isso.

No momento que a vítima digitar suas credenciais e clicar em login, ela será redirecionada para o Facebook original para não levantar suspeitas e o SET irá capturar essas informações.

Pronto! Agora você tem as credenciais que precisava. Muito cuidado com o que você faz com isso, conhecimento não é crime, o uso que você da para ele sim.

Não se esqueçam! Hoje é sexta feira e vai sair um vídeo demo disso, então fique ligado no facebook da Brutal Security e no Post que vai ser atualizado aqui o vídeo.

EDIT: Vídeo no ar!! Confira:

EDIT: Vídeo no ar!! Confira:

Uma pequena nota, o Facebook falso bugou porque a máquina não estava conectada a internet real para baixar as imagens do Facebook. Também não redirecionou pelo mesmo motivo. Mas mesmo assim pode-se ver no vídeo que a técnica funciona em redes diferentes, desde que a máquina atacante esteja alcançável pelas vítimas.